- IDA查看伪代码

- 利用OllyDBG进行准确字符串填充长度判断

1

对如下程序编译产生debug模式下的exe程序

|

2

- 题目:

- 对上述EXE程序,用IDA查看逆向分析的伪代码,利用OllyDBG进行准确字符串填充长度判断,并完成漏洞利用的实验,使得输入一定字符串后验证通过。

- 用IDA查看逆向分析伪代码

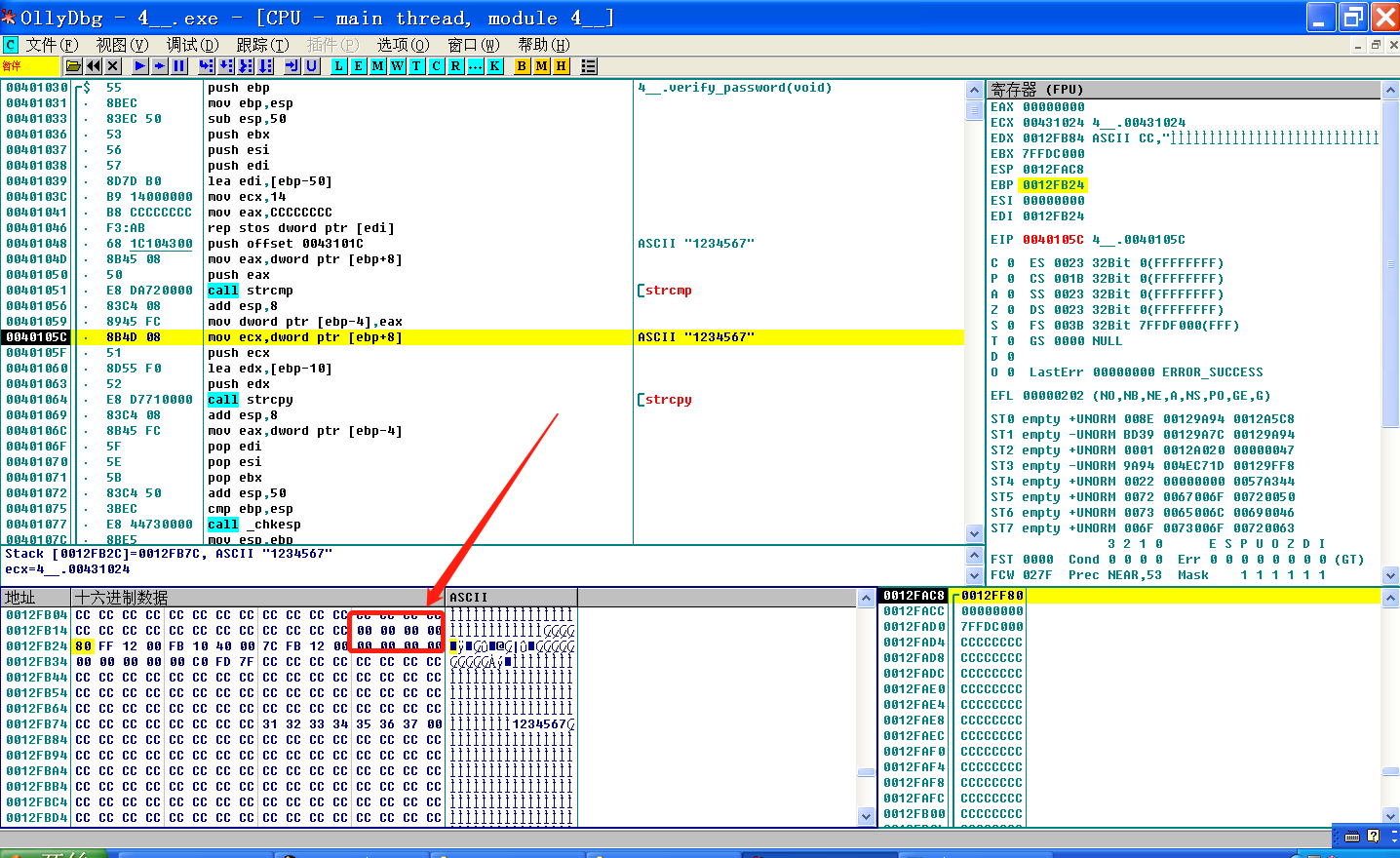

OllyDBG进行字符串填充长度判断

- authenticated

- buffer

- 可以判断出buffer长12个字节

- authenticated

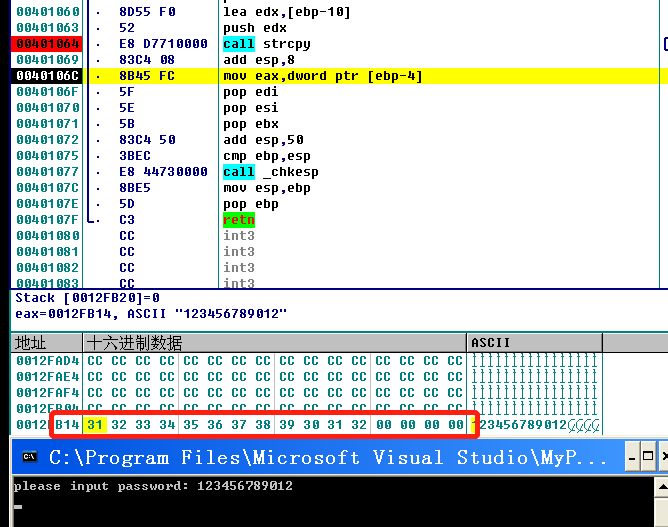

完成漏洞测试实验

- 思路:用非法的超长密码修改buffer临界变量authenticated

- 输入长为十二字节的数据,字符串共13个字节,末尾为’\0’,覆盖密码输入不正确时authenticated的01

- 测试成功

All articles in this blog are licensed under CC BY-NC-SA 4.0 unless stating additionally.